Remote Verbindungen mit dem Windows Defender Remote Credential Guard (WDRCG) sicher gestalten

Eine Remote-Verbindung aufzubauen bringt ein Sicherheitsrisiko mit sich, da die Anmeldeinformationen über das Netzwerk an das Zielsystem weitergegeben werden. Dadurch haben Angreifer die Möglichkeit, die Anmeldeinformationen per Pass-the-Hash weiterzuverwenden. In diesem Blogbeitrag wird Ihnen erklärt, wie Sie dieser Sicherheitslücke entgegenwirken können.

Um genau diesem Angriffspunkt entgegenzuwirken, hat Microsoft den Windows Defender Remote Credential Guard (WDRCG) [1] entwickelt. Dieser ist ab Windows 10 Version 1607 bzw. Windows Server 2016 verfügbar. Sowohl der Client als auch der Remote Computer müssen auf diesem Stand sein, damit WDRCG genutzt werden kann. Diese Technologie ergänzt den Windows Restricted Admin Mode [2], ein Feature, welches in Windows 8.1 / Windows Server 2008 R2 eingeführt wurde. Der Restricted Admin Mode zielt darauf ab, privilegierte Anmeldedaten zu sichern, indem die RDP-Sitzung auf eine lokale Admin-Sitzung „gewechselt“ wird und so der Diebstahl privilegierter Domänen-Anmeldedaten verhindert wird.

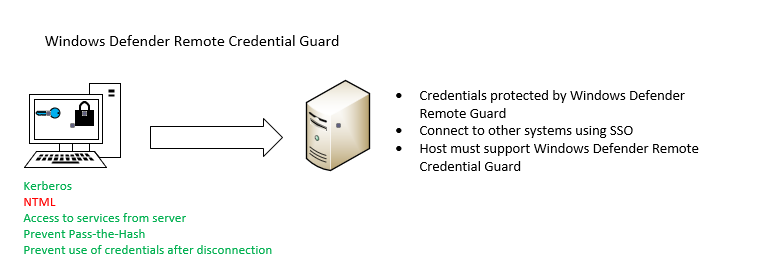

Bei dem Windows Defender Remote Credential Guard werden die Anmeldeinformationen nicht über das Netzwerk an das Zielsystem übermittelt, dadurch ist es einem Angreifer nur möglich im Namen des Nutzers zu agieren, solange die Remote-Verbindung aktiv ist.

Wie man den beiden Grafiken entnehmen kann, besteht der Unterschied der beiden Technologien darin, dass der Restricted Admin Mode sowohl die Kerberos als auch die Authentifizierung mittels NTLM unterstützt. Dadurch, dass der Restricted Admin Mode als lokale Admin-Sitzung behandelt wird, ist es nicht möglich, weitere Domänen-Dienste (z.B. eine weitere Remote Sitzung von dem Remote Host) von dem Ziel-System zu starten. Für den Restricted Admin Mode muss der Remote Computer mindestens unter Windows 7 oder Windows Server 2008 R2 laufen. Der Restricted Admin Mode ist nur für Administratoren verfügbar. Nutzer, die ihn verwenden möchten, müssen demnach in der Administratoren Gruppe des Remote Hosts sein.

Im Gegensatz dazu müssen Nutzer, die den WDRCG nutzen, lediglich Mitglieder der Remote Desktop Users Gruppe des Remote Hosts sein. Mit dem WDRCG ist es zudem möglich, sogenannte Multi-hops durchzuführen. Diese erlauben den Start einer weiteren Remote Sitzung aus der bestehenden Remote Sitzung heraus. Dies ist möglich, da als Netzwerkidentität das Nutzer Profil verwendet wird, mit der die Anmeldung durchgeführt wurde.

Für den Windows Defender Remote Credential Guard muss die Kerberos Authentifizierung genutzt werden, da der WDRCG Verbindungen über NTLM Authentifizierung blockt. Hierbei werden Anfragen über Kerberos Authentifizierung an den Client, der die Remote Verbindung angefordert hat, zurückgeleitet.

Somit ist es nicht möglich die Anmeldeinformationen per Pass-the-Hash zu erlangen. Eine weitere nützliche Funktion, die diese Technologie bietet, ist die sogenannte „Single sign-on experience“. Wenn diese aktiviert wird, müssen die Anmeldeinformationen nur einmalig eingegeben werden und nicht wie üblich bei jeder Anmeldung.

Voraussetzungen

Um den Windows Defender Remote Credential Guard nutzen zu können, müssen sowohl der Client als auch der Remote Host entsprechend konfiguriert werden und folgende Voraussetzungen erfüllen:

Remote Desktop Client Gerät:

Muss mindestens unter Windows 10 (V. 1703) betrieben werden, um Anmeldeinformationen bereitstellen zu können, welche an das Remote Gerät gesendet werden.

Muss mindestens unter Windows 10 (V. 1607) oder Windows Server 2016 betrieben werden, damit die Anmeldedaten des Benutzers verwendet werden können. Das setzt voraus, dass das Benutzerkonto in der Lage ist, sich sowohl am Client-Gerät als auch am Remote-Host anzumelden.

Muss die Remote Desktop Classic Windows App betreiben, da die Remote Desktop Universal Windows Platform App WDRCG nicht unterstützt.

Muss die Kerberos Authentifizierung nutzen, um sich mit dem Remote Host zu verbinden.

Remote Desktop Remote Host:

Muss mindestens unter Windows 10 (V.1607) oder Windows Server 2016 laufen.

Muss Restricted Admin Verbindungen zulassen.

Muss dem Domänenbenutzer des Clients den Zugriff auf Remotedesktop-Verbindungen ermöglichen.

Muss die Übertragung von nicht exportierbaren Credentials erlauben.

Windows Defender Remote Credential Guard per Registry aktivieren

Um die Nutzung des Restricted Admin Mode bzw. des Windows Defender Remote Credential Guard auf dem Remote Host zu erlauben, muss ein Registry-Eintrag gesetzt werden. Gehen Sie dazu bitte folgendermaßen vor:

1. Registry-Editor auf dem Remote Host öffnen

2. HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

3. DWORD namens DisableRestrictedAdmin mit dem Wert 0 anlegen, um den Restricted Admin Mode und WDRCG zu aktivieren

Der Registry-Eintrag kann auch per Kommandozeile, mit erweiterten Rechten, hinzugefügt werden. Dazu kann der folgende Befehl genutzt werden:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

Windows Defender Remote Credential Guard per GPO aktivieren

Der WDRCG wird mittels Gruppenrichtlinien oder per Powershell, bzw. über die Kommandozeile, auf dem Remote-Client konfiguriert.

Um den WDRCG per Gruppenrichtlinie zu aktivieren, muss in der Group Policy Management Console (GPMC) zu folgendem Pfad navigiert werden:

Computer Configuration > Policies > Administrative Templates > System > Credentials Delegation > Restrict delegation of credentials to remote servers

Wenn keine Gruppenrichtlinien genutzt werden sollen, kann beim Starten der Remote-Verbindung über die Kommandozeile, der Parameter /RemoteGuard hinzugefügt werden, um den Windows Defender Remote Credential Guard für diese Verbindung zu aktivieren. Dies ist allerdings nur mit Administratoren Accounts möglich. Dazu muss die Remote-Verbindung per Kommandozeile und dem Befehl mstsc.exe [3], mit dem Parameter /RemoteGuard, gestartet werden.

In der Gruppenrichtlinie selbst können die gewünschten Einstellungen vorgenommen werden:

Mithilfe der Option Require Remote Credential Guard wird der Windows Defender Remote Credential Guard aktiviert. Damit ist eine Remote Verbindung nur dann möglich, wenn das Zielsystem entsprechend konfiguriert ist.

Der Restricted Admin Mode wird mit der Option Require Restricted Admin aktiviert.

Die Option Restrict Credential Delegation wird dann gewählt, wenn entweder der WDRCG oder der Restricted Admin Mode genutzt werden soll. Standardmäßig wird der WDRCG bevorzugt. Sollte dieser nicht genutzt werden können, wird auf den Restricted Admin Mode zurückgegriffen.

Abschließend kann mit einem Neustart des Systems oder einem gpupdate die Gruppenrichtlinie angewendet werden.

[1] https://docs.microsoft.com/en-us/windows/security/identity-protection/remote-credential-guard

[2] https://social.technet.microsoft.com/wiki/contents/articles/32905.remote-desktop-services-enable-restricted-admin-mode.aspx

[3] https://docs.microsoft.com/de-de/windows-server/administration/windows-commands/mstsc

MEHR BLOG-KATEGORIEN

- ASP.NET

- Active Directory

- Administration Tools

- Allgemein

- Backup

- ChatBots

- Configuration Manager

- DNS

- Data Protection Manager

- Deployment

- Endpoint Protection

- Exchange Server

- Gruppenrichtlinien

- Hyper-V

- Intune

- Konferenz

- Künstliche Intelligenz

- Linux

- Microsoft Office

- Microsoft Teams

- Office 365

- Office Web App Server

- Powershell

- Remote Desktop Server

- Remote Server

- SQL Server

- Sharepoint Server

- Sicherheit

- System Center

- Training

- Verschlüsselung

- Virtual Machine Manager

- Visual Studio

- WSUS

- Windows 10

- Windows 8

- Windows Azure

- Windows Client

- Windows Server

- Windows Server 2012

- Windows Server 2012R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Zertifikate