BitLocker für Unternehmen: BitLocker und Intune

In diesem Teil der Blogserie geht es um die Konfiguration der BitLocker-AD-Integration mittels Intune und den Fragen: Welche Möglichkeiten bietet Intune in diesem Zusammenhang? Welche Voraussetzungen muss ein Gerät erfüllen, damit BitLocker per Intune verwaltet werden kann?

Blogeintragsserie BitLocker für Unternehmen:

Verwaltung mittels Gruppenrichtlinien: Allgemeine Richtlinien & Best Practices

Verwaltung mittels Gruppenrichtlinien: Verschlüsselung (demnächst)

Um BitLocker auf Geräten auszurollen, kann Intune verwendet werden. Intune ist mittlerweile Teil des Microsoft Endpoint Managers. Das Adminportal kann über office.com -> Admin -> Microsoft Endpoint Manager oder endpoint.microsoft.com aufgerufen werden. Um BitLocker für Geräte zu konfigurieren, wird zunächst ein Configuration Profile benötigt. Die Einstellung befindet sich unter Devices -> Configuration Profiles oder alternativ mit der Auswahl der Plattform, auf welcher BitLocker verwendet werden soll, in diesem Fall Windows Geräten: Devices -> Windows (oder eine andere Plattform wie z. B. Android) -> Configuration Profiles.

Damit das Gerät mit Intune verwaltet werden kann, muss das Gerät in Intune registriert sein. Es gibt viele Möglichkeiten, um dies durchzuführen, unter Windows z. B. über die Settings App -> Accounts -> Access work or school -> Connect.

Ein Nutzer kann standardmäßig 15 Geräte registrieren, außer der Nutzer ist Device enrollment manager, dann liegt die Limitierung bei 1000 Geräten. Der Nutzer kann über Devices -> Enroll Devices -> Device enrollment managers hinzugefügt werden.

In diesem Blogeintrag wird das Configuration Profile am Beispiel eines Windows Gerätes im Adminportal wie folgt aufgebaut, da BitLocker für andere Geräte wie Android nicht verfügbar ist:

Plattform: Windows 10 and later

Profile type: Endpoint Protection

BitLocker ist Teil der Endpoint Protection, die Endpoint Protection umfasst jedoch deutlich mehr Konfigurationsmöglichkeiten als BitLocker, wie z. B. Windows DefenderVergabe eines intuitiven Namens wie z. B. Win 10 BitLocker

In den Configuration settings sind alle Einstellungsmöglichkeiten gelistet, welche die Endpoint protection zur Verfügung stellt. Für BitLocker ist die Windows Encryption interessant. Die Einstellungsmöglichkeiten sind wie bei den GPOs auch, in allgemeine Einstellungen und nach Laufwerkstypen unterteilt (Betriebssystemverschlüsselung, interne Festplatten und Wechseldatenträger (removable data-drives).

Der wichtigste Unterschied zu GPOs ist das Erzwingen der Geräteverschlüsselung über die Auswahlmöglichkeit:

Encrypt devices: RequireD. h. wenn dem Windows Gerät das Configuration Profile zugewiesen wird, wird es direkt verschlüsselt.

Wiederherstellungsinformationen können ins Azure Active Directory für verschlüsselte Betriebssysteme und interne Festplatten gespeichert werden, Wechseldatenträger haben diese Möglichkeit nicht.

Um die Wiederherstellungsinformationen im Azure Active Directory zu speichern, werden die folgenden Einstellungen benötigt:

OS drive recovery: Enabled

und ggf.

Fixed drive recovery: Enabled

Ohne diese Option wählt der Endnutzer die Wiederherstellungseinstellungen selbst. D. h. der Wiederherstellungsschlüssel kann nicht im Azure Active Directory gespeichert und die Festplatte im Fehlerfall nicht vom Administrator entschlüsselt werden.Save BitLocker recovery information to Azure Active Directory: Enabled

Wichtigster Unterschied zu on-premise Einstellungen ist, dass die Informationen im Azure Active Directory und nicht im Active Directory (on premise) gespeichert werden.Store recovery information in Azure Active Directory before enabling BitLocker: Require

Mit dieser Einstellung wird sichergestellt, dass die Wiederherstellungsinformationen erst im Azure Active Directory angekommen sind, bevor verschlüsselt wird. Info: Eine Übersicht der verfügbaren Einstellungen finden Sie in den folgenden Blogeinträgen.Bzgl. Wechseldatenträgern (removable data-drives) kann unterbunden werden, dass Unternehmensdaten auf nicht verschlüsselte Geräte geschrieben werden darf

Write access to removable data-drive not protected by BitLocker: BlockMit der Einstellung

Write access to devices configured in another organization: Block

wird zudem verhindert, dass auch auf verschlüsselte Geräte nicht geschrieben werden darf, um so Ihre Unternehmensdaten gegen Diebstahl zu sichern.

Im nächsten Reiter unter Assignments wird das Configuration Profile Microsoft 365 oder Security Groups zugewiesen. Eine Zuweisung an Nutzer, die keiner Gruppe zugewiesen sind, funktioniert nicht. Soll ein Configuration Profile lediglich für eine Person verwendet werden, muss sich die Person in einer Gruppe befinden, die nur auf sie wirkt.

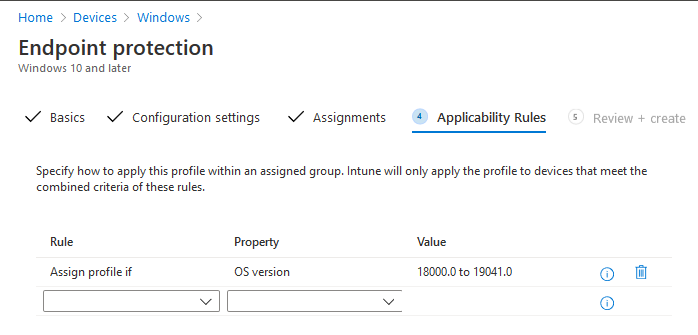

Im Reiter Applicability Rules können weitere Bedingung für das Ausrollen des Configuration Profiles zugewiesen werden. Eine typische Konfiguration wäre das Profil nur anzuwenden, wenn eine bestimmte Betriebssystemversion verwendet wird, die ggf. bereits im Unternehmen getestet wurde.

Im letzten Reiter ist eine Übersicht der gewählten Einstellungen aufgelistet und das Profil kann erstellt werden. Jetzt muss lediglich gewartet werden, bis die Geräte sich mit Azure Active Directory synchronisieren. Anschließend wird das Profil angewendet.

MEHR BLOG-KATEGORIEN

- ASP.NET

- Active Directory

- Administration Tools

- Allgemein

- Backup

- ChatBots

- Configuration Manager

- DNS

- Data Protection Manager

- Deployment

- Endpoint Protection

- Exchange Server

- Gruppenrichtlinien

- Hyper-V

- Intune

- Konferenz

- Künstliche Intelligenz

- Linux

- Microsoft Office

- Microsoft Teams

- Office 365

- Office Web App Server

- Powershell

- Remote Desktop Server

- Remote Server

- SQL Server

- Sharepoint Server

- Sicherheit

- System Center

- Training

- Verschlüsselung

- Virtual Machine Manager

- Visual Studio

- WSUS

- Windows 10

- Windows 8

- Windows Azure

- Windows Client

- Windows Server

- Windows Server 2012

- Windows Server 2012R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Zertifikate