Migration eines Domain Controllers von Windows Server 2012 R2 auf Windows Server 2022

In dieser Blogbeitragsserie stellen wir Ihnen vor, wie Sie die Migration eines Domain Controllers von 2012 R2 auf 2022 durchführen.

Der Artikel ist in die folgenden Kapitel unterteilt:

1. Vorbereitung am Windows Server 2012 R2

2. Vorbereitung am Windows Server 2022

3. DNS-Rolle

4. DHCP-Rolle

5. FSMO-Rolle

6. Nachbereitungen

Da seit Ende des Jahres 2021 der Windows Server 2022 verfügbar ist, möchten wir Ihnen zeigen, wie Sie Ihre Domain Controller auf den neusten Stand bringen können.

Vorbereitung am Windows Server 2012R2

Um die Migration des Domain Controllers vorzubereiten, sind einige Schritte notwendig. Zunächst muss auf dem Server 2012 R2 das Installationsmedium des Windows Server 2022 eingelegt werden, um den existierenden Forest und die Domain vorzubereiten.

Dazu öffnen Sie die Kommandozeile oder die PowerShell und navigieren zum eingelegten Installationsmedium über den folgenden Befehl

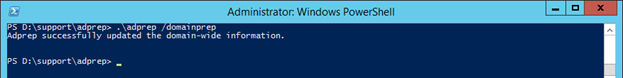

cd D:/Support/adprepDurch die Ausführung eines AdPreps wird das Schema des Active Directory aktualisiert, damit ist gemeint, dass neue Objekttypen zum bestehenden Schema hinzugefügt werden, die von neueren Betriebssystemen erfordert werden. Mit dem Parameter forestprep wird zunächst das Schema des gesamten Forests aktualisiert, mit dem Parameter domainprep das Schema einer einzelnen Domain innerhalb des Forests.

Um den existierenden Forest für die bevorstehende Migration vorzubereiten, muss der folgende Befehl ausgeführt werden:

Adprep /forestprepWird die PowerShell verwendet, muss der Befehl in .\adprep /forestprep abgeändert werden. Über diesen Befehl wird die Datei adprep aus dem Installationsverzeichnis mit dem Parameter forestprep aufgerufen und ausgeführt. Nach absetzen des Befehls muss der Vorgang über die Eingabe des Buchstabens „C“ bestätigt werden. Nachdem das Schema-Upgrade bestätigt wurde, wird die aktuelle Schemaversion ausgegeben und die Version, auf welche aktualisiert wird. In unserem Fall die Version 88 (Windows Server 2022).

Nachdem das Schema des Forests erfolgreich aktualisiert wurde, kann die Domäne über den folgenden Befehl vorbereitet werden:

Adprep /domainprepAuch hier gilt, wenn die PowerShell für diesen Vorgang genutzt wird, muss der Befehl in .\adprep /domainprep abgeändert werden.

Anschließend kann überprüft werden, ob die Schemaversion erfolgreich aktualisiert wurde. Dies kann auf einem beliebigen Domain Controller über den Registry-Editor geprüft werden. Der Registry Schlüssel lautet Schema Version und befindet sich unter dem Pfad:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters Hier ist zu erkennen, dass die aktualisierte Schemaversion 88 aus Abbildung 2 gezeigt wird. Damit ist verifiziert, dass das Schema erfolgreich aktualisiert wurde. Weiterhin kann es notwendig sein, dass Forest Function Level und das Domain Function Level zu erhöhen. Das Function Level gibt die niedrigste Windows Server Version an, die ein Domain Controller in der Umgebung besitzen kann. Um einen Windows Server 2022 zum Domain Controller hochzustufen wird mindestens das Function Level Windows Server 2008 erfordert. Es empfiehlt sich aber, da kritische Systeme wie der Domain Controller, allein aus dem Sicherheitsaspekt auf einem aktuellen Stand sein sollten, dass Domain und Forest Function Level höchstmöglich anzusetzen. Das bisher höchste Function Level ist das Windows Server 2016 Function Level, dieses unterstützt Domain Controller der Version Windows Server 2016/2019/2022.

Um das Domain Function Level zu erhöhen, kann das Active Directory Domains and Trusts genutzt werden, dazu wird im Active Directory Domains and Trusts mittels Rechtsklick auf den Domainnamen -> Raise Domain Function Level… -> Raise ausgeführt. Da wir in diesem Szenario bisher nur einen Domain Controller mit der Version Windows Server 2012R2 besitzen und bei der Konfiguration unserer Domain das Domain und Forest Function Level 2012R2 angegeben haben, können wir dieses bisher nicht erhöhen.

Die Vorbereitungen am Windows Server 2012R2 sind damit abgeschlossen, nun geht es an die Vorbereitung des Windows Servers 2022. Dazu wird der Windows Server 2022 installiert und der Domäne hinzugefügt. Anschließend kann die AD DS Rolle installiert werden.

Für diese Blogbeitragsserie wurde bereits die Server Installation durchgeführt, daher beginnt das nächste Kapital damit, die AD DS Rolle auf dem Windows Server 2022 zu installieren.

Vorbereitungen am Windows Server 2022

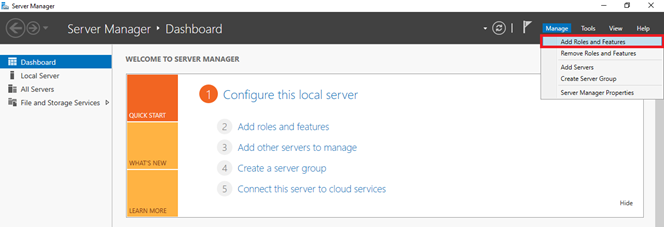

Im folgenden Kapitel wird der neue Windows Server 2022 für die anstehende Migration vorbereitet. Im ersten Schritt wurde der Server auf den aktuellen Patchstand gebracht und anschließend der Domäne hinzugefügt, nun muss der Active Directory Domain Service installiert werden. Dafür öffnen Sie den Server Manager und wählen unter Manage die Option Add Roles and Features.

Sollten Sie die Before you begin Seite sehen, können Sie diese mittels Next überspringen.

Im darauffolgenden Fenster muss nun Role-based or feature-based installation gewählt werden, welche standardmäßig bereits ausgewählt ist. Um dies zu bestätigen, wählen Sie erneut Next.

Anschließend wird der Server ausgewählt, auf dem der Dienst installiert werden soll. Sobald Sie den entsprechenden Server ausgewählt haben, bestätigen Sie dies über Next.

Nun wählen Sie die Server Rolle Active Directory Domain Services aus und bestätigen die Installation der benötigten Features über Add Features. Wählen Sie des Weiteren die DNS Server Rolle aus und klicken Sie auf Next.

Weitere Features werden zunächst nicht benötigt, daher wird das nächste Fenster mittels Next übersprungen.

Das darauffolgende Fenster kann ebenfalls mittels Next übersprungen werden.

Anschließend werden die getroffenen Einstellungen zusammengefasst. Es empfiehlt sich, dass Kontrollkästchen Restart the destination server automatically if required anzuhaken, damit der Server, sofern er nach der Installation einen Reboot erfordert, dies automatisch erledigt. Starten Sie die Installation mittels Install.

Nachdem der Dienst installiert wurde, können Sie mittels der Option Promote this Server to a Domain Controller mit der eigentlichen Konfiguration beginnen. Auf der Deployment Configuration Seite wählen Sie die Option Add a domain controller to an existing domain. Geben Sie den Namen der Domain an, sollte dieser nicht bereits eingetragen sein. Wenn die Einstellungen übereinstimmen, bestätigen Sie dies mittels Next.

Im anschließenden Fenster, den Domain Controller Options, stellen Sie sicher, dass die Haken in den Kontrollkästchen Domain Name System (DNS) Server sowie Global Catalog (GC) gesetzt sind, damit im Hintergrund der Konfiguration auch direkt der DNS-Dienst installiert wird. Andernfalls muss der DNS-Dienst davor oder danach manuell über den Server Manager installiert werden. Erstellen Sie Ihr DSRM-Passwort und bestätigen Sie die Einstellungen mittels Next.

Die DNS-Optionen werden mittels Next übernommen.

In den zusätzlichen Optionen kann nun entschieden werden, von welchem Domain Controller repliziert werden soll. In diesem Szenario gibt es lediglich einen weiteren DC, von dem repliziert werden kann (DC01). Sollten mehrere Domain Controller zur Verfügung stehen, kann auch die Option Any Domain Controller gewählt werden, sollte es unrelevant sein von welchem DC repliziert wird.

Daraufhin muss der Speicherort der ADDS-Datenbank, der Logdateien sowie des Sysvol Verzeichnisses gewählt werden. Für dieses Szenario werden die Standardspeicherorte beibehalten und mittels Next bestätigt.

Im nächsten Schritt sollten Sie die getätigten Einstellungen überprüfen und diese mittels Next bestätigen.

Nachdem die Voraussetzungen geprüft wurden, kann das Heraufstufen mittels Install fertiggestellt werden.

Nach der abgeschlossenen Installation startet sich der Server automatisch neu. Um zu überprüfen, dass der neue Domain Controller auch korrekt als solcher erkannt wird, können mehrere Dienste genutzt werden. Zum einen können Sie im Active Directory Users and Computers geprüft werden, ob der neue Domain Controller nun in der OU Domain Controller vorhanden ist, optional kann hier auch das Active Directory Site and Services genutzt werden.

Optional kann im Active Directory Sites and Services geprüft werden, ob der neue DC eingetragen wurde.

Navigieren Sie anschließend in den DNS-Manager um zu verifizieren, dass der neue Domain Controller direkt als Name Server eingetragen wurde. Dazu navigieren Sie in die Eigenschaften der DNS-Zone und wechseln in den Tab Name Server, hier sollte nun der neue Domain Controller sichtbar sein.

Da Sie nun verifiziert haben, dass der neue DC korrekt im AD erkannt und eingetragen ist, wurde der Windows Server 2022 erfolgreich zum Domain Controller heraufgestuft. Im folgenden Kapitel wird der Windows Server 2022 zum primären DNS-Server erklärt.

DNS-Rolle

In den meisten Fällen gestaltet sich die Migration der DNS-Rolle relativ einfach, da standardmäßig auf Domain Controllern die sogenannte Active Directory integrated Zone verwendet wird. Dieser Typ von Zone bringt einige Vorteile mit sich. Zum einen werden die DNS-Einträge nicht in einer Textdatei gespeichert, sondern direkt in die AD-Datenbank geschrieben. Dies ermöglicht die sog. Multimaster Replikation, d.h. mehrere DCs können gleichzeitig schreibend auf die Daten der Zone zugreifen. Zudem werden bei einer Migration die Daten einer AD integrated Zone automatisch auf den neuen DC repliziert, wenn dieser die DNS-Rolle installiert hat.

Die Migration ist schnell erledigt, Sie müssen lediglich festgelegen, dass der neue DC nun der primäre DNS-Server ist. Dazu öffnen Sie die Eigenschaften der DNS-Zone auf dem alten Domain Controller und navigieren in den Tab Start of Authority (SOA) und tragen im Bereich Primary Server den neuen Domain Controller ein, hier (DC02). Mittels Apply bestätigen Sie die getroffene Einstellung.

Anschließend sollten Sie im DNS-Manager prüfen, ob der Eintrag SOA, also Start of Authority, nun auf den neuen DC verweist.

Das Vorgehen, eine Standardzone zu migrieren, ist hingegen etwas aufwendiger und nur notwendig, wenn keine AD integrated Zonen verwendet wurden. Hier werden Zonentransfers verwendet, um die Daten vom alten DNS-Server auf den neuen zu übertragen. Für diesen Vorgang wurde im Vorfeld eine Standard-DNS-Zone namens „StandardZone“ erstellt.

Um einen Zonentransfer durchzuführen, müssen Sie als erstes Zonentransfers zum neuen DNS-Server für die entsprechende Zone erlauben. Im Tab Zone Transfers setzen Sie den Haken im Kontrollkästchen Allow zone transfers und legen fest, welche Server einen Zonentransfer anfordern dürfen. Es macht Sinn, hierbei die Option Only to Servers listed on the Name Servers tab zu wählen, da der neue DC ohnehin als Name Server eingetragen wird.

Im nächsten Schritt tragen Sie den neuen Domain Controller (hier DC02) im Tab Name Servers ein, damit dieser einen Zonentransfer anfordern kann.

Anschließend beginnt die eigentliche Migration bzw. der Zonentransfer der Zone. Dazu erstellen Sie auf dem neuen DNS-Server eine sekundäre Zone mit dem gleichen Zonennamen. Nach dem Erstellen der sekundären Zone stellt der DNS-Server eine Anfrage für einen Zonentransfer beim angegeben Master-Server.

Sobald der Zonentransfer abgeschlossen ist, also der New Zone Wizard beendet ist, können Sie im DNS-Manager des neuen DCs sehen, dass die Einträge, die auf dem alten DNS-Server erstellt wurden, übernommen worden sind.

Der nächste Schritt ist es nun, die bisher noch sekundäre Zone zu einer primären Zone umzuwandeln. Da der neue DNS-Server bislang noch nicht schreibend auf die Zone zugreifen kann. Sie müssen daher nun die Typen der Zonen auf beiden Servern anpassen, sodass der neue Server der autoritative Server für diese Zone wird. Dazu ändern Sie den Typ der Zone auf dem alten DNS-Server auf sekundär und geben den neuen Server DC02.migrationlab.local als Master Server an.

Anschließend müssen Sie den Zonentyp auf dem neuen Server auf primär umzustellen. Nach einer Aktualisierung (i.d.R. kann dies bis zu 15 Minuten dauern) wird automatisch der neue Server als Start of Authority (SOA) eingetragen.

Der Zonentransfer ist damit abgeschlossen, der alte DNS-Server kann abgeschaltet werden. Als letzten Schritt sollten Sie noch den Eintrag des alten Servers im Tab Name Servers der neuen Zonen entfernen.

DHCP-Rolle

Die Migration der DHCP-Rolle von Windows Server 2012 R2 nach 2022 erfolgt wie in den früheren Versionen durch einen Export und Import der DHCP-Informationen. Sollten Sie mit dem Verfahren vertraut sein, so können Sie die Rolle ohne Bedenken auf die bekannte Art migrieren. Sollten Sie keine Erfahrung mit der Migration von DHCP-Rollen haben, so lässt sich diese in wenigen Schritten ausführen.

Schritt 1:

Zuerst muss die DHCP-Rolle auf Ihrem Server installiert ist. Die Installation der Rolle kann über den Server Manager erfolgen.

Bei der Autorisierung des neuen DHCP-Servers könnte es unter Umständen zu Berechtigungsproblemen kommen. Stellen Sie sicher, dass der genutzte Account jeweils in der Gruppe der Enterprise-Administratoren (Organisationsadministratoren) ist oder die Rolle eines Server Operators besitzt. Ein nachträgliches Hinzufügen der Berechtigungen kann häufig trotzdem in einen Fehlschlag der Autorisierung resultieren. Dabei erscheint eine Fehlermeldung der Art:

The account you use must have Full Control rights to the DHCP Server container object in Active Directory

Ein Neustart des Servers oder erneute Installation der Rolle kann dieses Problem normalerweise beheben.

Sollte der DHCP-Server kein Domänencontroller sein, sondern ein Member Server, so erfolgt die Autorisierung über die DHCP-Konsole. Die Einstellungen zur Autorisierung finden Sie im

Server Manager –> Tools -> DHCP -> Action Menu -> Manage Authorized Servers

Schritt 2:

Im nächsten Schritt werden Sie die Konfigurationsinformationen des alten Servers exportieren. Dazu öffnen Sie die PowerShell mit Administratorrechten auf einem Server auf dem der DHCP Dienst installiert ist und führen den folgenden Befehl aus:

Export-DhcpServer –ComputerName <alterDhcpServer.domain.com> -Leases –File C:\einPfadZumAblegenDerDatei\dhcpexport.xml -verboseSchritt 3:

Schalten Sie den DHCP-Dienst auf dem alten Server ab. Das soll verhindern, dass es zu IP-Adresskonflikten kommt, indem 2 verschiedene DHCP-Server in Betrieb sind.

Importieren Sie nun die im vorherigen Schritt exportierte XML-Datei auf Ihrem neuen Zielserver.

Öffnen Sie dazu wieder die Powershell mit Administratorrechten auf dem neuen DHCP-Server und führen Sie folgenden Befehl aus:

Import-DhcpServer -ComputerName <neuerDhcpServer.domain.com> -Leases –File C:\einPfadZumAblegenDerDatei\dhcpexport.xml -BackupPath C:\einPfadZumAblegenDesBackups\backup\ -VerboseSchritt 4:

Testen Sie mit einem Client, ob dieser eine Adresse vom neuen DHCP-Server bezieht. Geben Sie in der Konsole ihrer Wahl folgenden Befehl ein: ipconfig /all

Überprüfen Sie, ob im verwendeten Netzwerk die Adresse des DHCP-Servers stimmt und DHCP Enabled auf Yes steht.

Sollte das nicht der Fall sein, können Sie mit den folgenden Befehlen versuchen vom neuen DHCP-Server eine neue IP-Adresse zu beziehen:

ipconfig /release ipconfig /renewIn der Kommandozeile können beide Befehle auch gleichzeitig ausgeführt werden in dem der Befehl wie folgt abgesetzt wird:

ipconfig /release && ipconfig /renewAchtung: Sollten Sie in einer Remote Sitzung auf dem Server angemeldet sein, verlieren Sie Ihre Verbindung, sobald sie die IP-Adresse freigeben (/release).

Öffnen Sie den DHCP Manager auf dem Windows Server 2022 und navigieren in die eben importierte Zone. Öffnen Sie die Scope Options und passen Konfigurationen wie der DNS Server den der DHCP Server automatisch mit verteilt so an, dass nun der neue Windows Server als DNS Server verteilt wird. Dasselbe gilt für die restlichen Scope Options prüfen Sie diese auf ihre Richtigkeit und passen Sie ggf. an.

FSMO-Rollen

Die Migration des Domain Controllers nähert sich dem Ende. Eine der Aufgaben, die Sie noch erledigen müssen, bevor der alte DC außer Betrieb genommen werden kann, ist die Migration der FSMO-Rollen. Dazu sind die folgenden Schritte notwendig.

Zunächst melden Sie sich auf dem neuen Domain Controller an und öffnen die PowerShell als Administrator. Um herauszufinden, welcher Server die FSMO Rollen hält, können Sie den folgenden Befehl nutzen:

Netdom query fsmo In diesem Szenario hält der Windows Server 2012R2 (DC01) alle FSMO-Rollen. In Produktivsystemen sind diese Rollen typischerweise über mehrere Server verteilt, dort müssen nur die relevanten FSMO-Rollen migriert werden, d.h. bei einer Subdomain werden die Rollen Schema Master und Domain naming master von einem DC gehalten der sich in der Toplevel Domain befindet. So sollte zunächst in der jeweiligen Infrastruktur geprüft werden, welche Rollen migriert werden müssen.

Mittels des folgenden Befehls können Sie die FSMO Rollen vom alten Domain Controller (DC01) auf den neuen Domain Controller (DC02) migrieren:

Move-ADDirectoryServerOperationMasterRole -Identity DC02 -OperationMasterRole SchemaMaster, DomainNamingMaster, PDCEmulator, RIDMaster, InfrastructureMaster

Anschließend können Sie verifizieren, ob die FSMO Rollen korrekt übertragen wurden. Dazu benutzen Sie erneut den Befehl:

Netdom query fsmo Sie sollten nun sehen, dass der neue Domain Controller alle FSMO Rollen hält.

Damit ist die eigentliche Migration des Domain Controllers abgeschlossen im nächsten Kapitel steht nun das Herabstufen des alten Domain Controllers an, sowie weitere Aufräumarbeiten, die erledigt werden sollten, um den alten Server korrekt außer Betrieb zu nehmen.

Herabstufung

Hier empfiehlt es sich den alten Domain Controller zunächst einige Tage weiter in Betrieb zu halten, um zu sehen, ob es zu Fehlern in der Ereignisanzeige kommt. Sollte dies nicht der Fall sein schalten Sie den alten Domain Controller ab, um sicher zu stellen das der Betrieb reibungslos verläuft. Anschließend können Sie damit beginnen den alten Domain Controller herabzustufen und anschließend aus der Domäne zu entfernen.

Öffnen Sie zunächst im Server Manager die Active Directory Sites and Services. Navigieren Sie über Sites -> Default-First-Site-Name -> Servers und wählen Sie den Domain Controller aus, der herabgestuft werden soll. Öffnen Sie über Rechtsklick auf NTDS Settings die Eigenschaften.

Entfernen Sie im Fenster der Eigenschaften den Haken unter Global Catalog.

Nun können wir den Server herabstufen. Öffnen Sie wieder den Server Manager und wählen Sie die Option Manage -> Remove Roles and Features

Überspringen Sie die Vorbemerkung und wählen Sie den zu herabstufenden Server in der Serverwahl aus.

Wählen Sie nun die Active Directory Domain Services unter den Serverrollen zum Entfernen aus.

Ein neues Fenster sollte erscheinen, mit der Benachrichtigung, den Domain Controller herabzustufen. Wir folgen der Verlinkung zur Herabstufung und es öffnet sich ein neues Fenster für die Ausführung des Prozesses.

Klicken Sie in der Rubrik Anmeldeinformationen auf Weiter, wenn Sie schon mit Ihrem Administratorkonto angemeldet sind. Warnungen können auf weitere Serverrollen hinweisen, insofern diese noch auf dem Server installiert sind.

Es ist nun möglich, ein neues Kennwort für den lokalen Administrator anzulegen, da der Server die Rolle des Domain Controllers verliert.

Nun können Sie über die Auswahl Demote die Herabstufung endlich einleiten. Nach der Deinstallation der Dienste wird der Server neugestartet.

Da der alte Server nun kein Domain Controller mehr ist, muss dieser aus den Active Directory Sites and Services gelöscht werden.

In diese gelangen Sie über Server Manager -> Tools -> AD Sites and Services. Navigieren Sie dann zu Sites -> Default-First-Site-Name -> Servers und löschen Sie den nicht mehr vorhandenen Domain Controller über das Kontextmenü über Rechtsklick.

Nach diesem Schritt wird oftmals empfohlen, die IP-Konfiguration zu ändern, sodass der neue Domain Controller mit der gleichen IP-Adresse wie die des alten Domain Controllers erreicht werden kann. Dies erleichtert es natürlich, sollte es Geräte geben, die die IP-Adresse des DNS Servers (DCs) statisch zugewiesen bekommen haben. Allerdings können bei Fehlern, während dem Prozess schwerwiegende Folgen entstehen, beispielsweise könnten sich Nutzer und Geräte nicht mehr gegenüber dem AD authentifizieren. Daher ist es ratsam den neuen DC bei der IP-Adresse zu belassen. Auf den Systemen, die die IP-Adresse des DCs statisch zugewiesen bekommen haben, sollten Sie noch die neue IP-Adresse vergeben.

Somit sollte schlussendlich der alte Domain Controller abgelöst sein und kann aus der Domäne entfernt werden.

MEHR BLOG-KATEGORIEN

- ASP.NET

- Active Directory

- Administration Tools

- Allgemein

- Backup

- ChatBots

- Configuration Manager

- DNS

- Data Protection Manager

- Deployment

- Endpoint Protection

- Exchange Server

- Gruppenrichtlinien

- Hyper-V

- Intune

- Konferenz

- Künstliche Intelligenz

- Linux

- Microsoft Office

- Microsoft Teams

- Office 365

- Office Web App Server

- Powershell

- Remote Desktop Server

- Remote Server

- SQL Server

- Sharepoint Server

- Sicherheit

- System Center

- Training

- Verschlüsselung

- Virtual Machine Manager

- Visual Studio

- WSUS

- Windows 10

- Windows 8

- Windows Azure

- Windows Client

- Windows Server

- Windows Server 2012

- Windows Server 2012R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Zertifikate